无需任何前提,最快 40 分钟破解。

在智能手机上,我们早已习惯了指纹解锁,它可以省去输入密码的时间,看起来也更加安全,刷指纹是很多支付认证支持的方式。

然而最近的研究表明,指纹解锁并没有你想的那么安全,破解它的方式甚至还包括「最原始」的暴力破解。上个星期,腾讯安全玄武实验室和浙江大学的研究人员提出了一种名为「BrutePrint」的攻击方式,该攻击通过暴力破解现代智能手机上的指纹来绕过用户身份验证并控制设备。

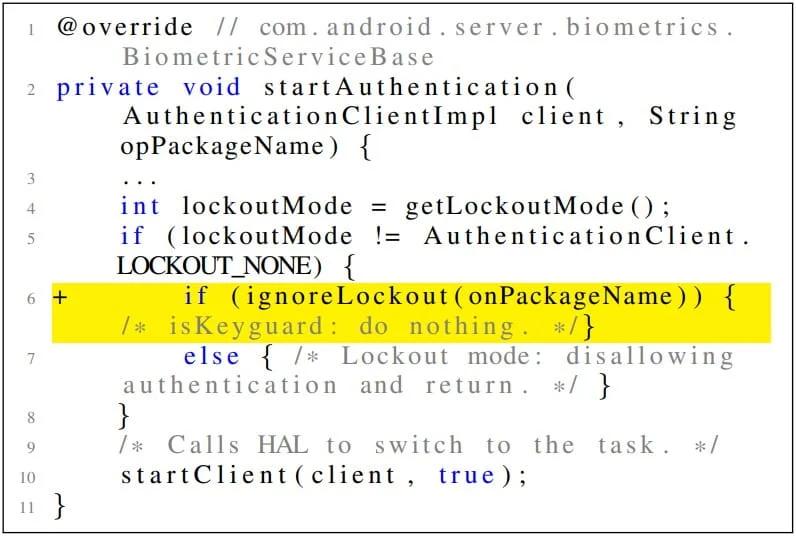

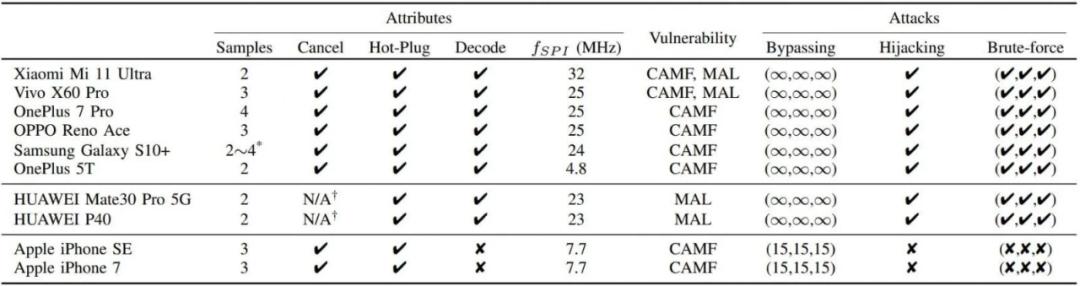

以前,暴力攻击通常是指破解代码、密钥获得对帐户、系统或网络的未授权访问的多次反复试验。但在 BrutePrint 的新论文中,研究人员设法找到了利用两个零日漏洞,即 Cancel-After-Match-Fail(CAMF)和 Match-After-Lock(MAL)的方法。

论文链接:https://arxiv.org/abs/2305.10791

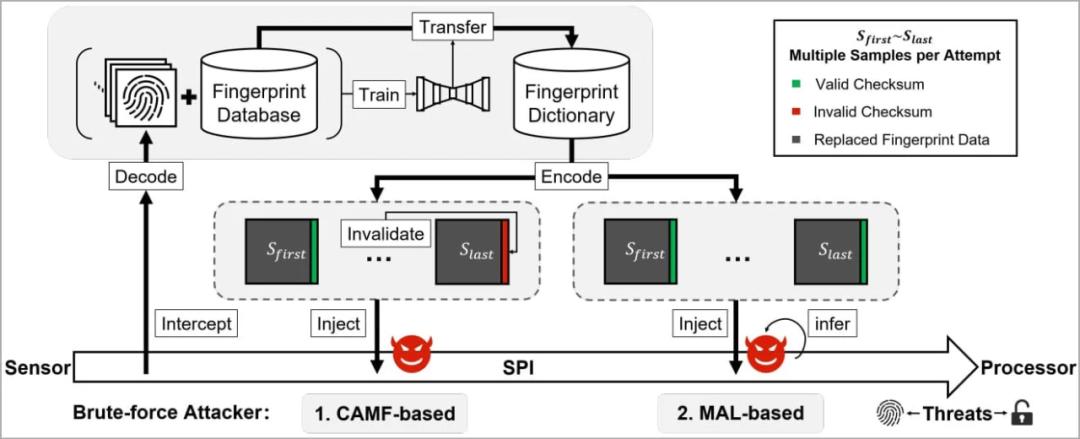

此外,研究人员还发现,指纹传感器的串行外设接口(SPI)上的生物识别数据没有得到充分保护,可以让中间人 (MITM) 攻击劫持指纹图像。

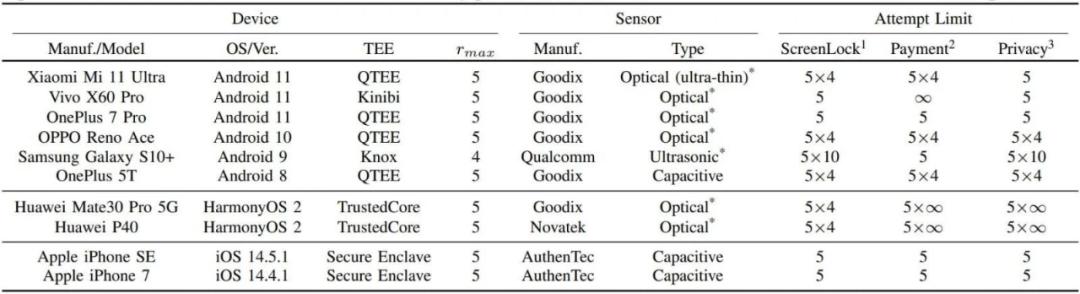

研究团队尝试用 BrutePrint 和 SPI MITM 对十种流行的智能手机型号进行攻击,在所有安卓和 HarmonyOS 设备上实现了无限次尝试,而在 iOS 设备上实现了十次额外尝试。

BrutePrint 工作原理

BrutePrint 的思路是向目标设备输出无限次指纹图像提交,直到匹配到用户定义的指纹。

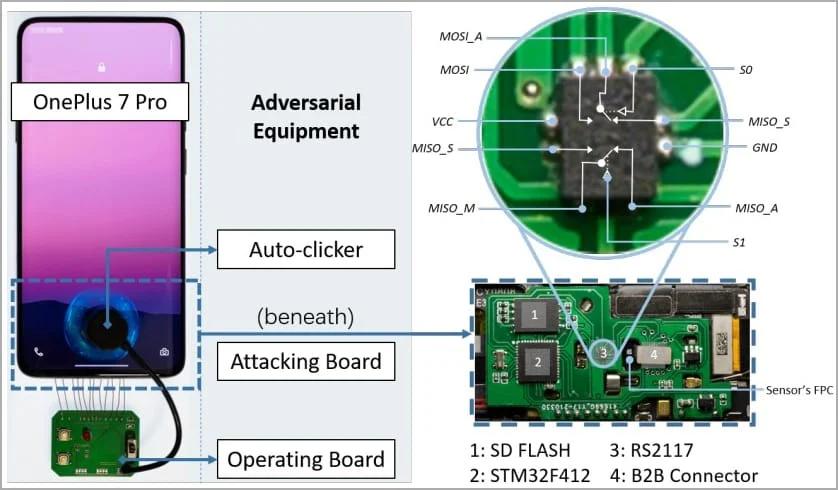

攻击者需要对目标设备进行物理访问以发起 BrutePrint 攻击,输入内容可以包括学术数据集或生物识别数据泄漏中获取的指纹数据库。当然,这种攻击也有必要的硬件设备,成本约为 15 美元。

与密码破解的工作方式不同的是,指纹匹配时参考的是阈值而不是特定数值,因此攻击者可以操纵错误接受率(FAR)来提高接受阈值并创建匹配。

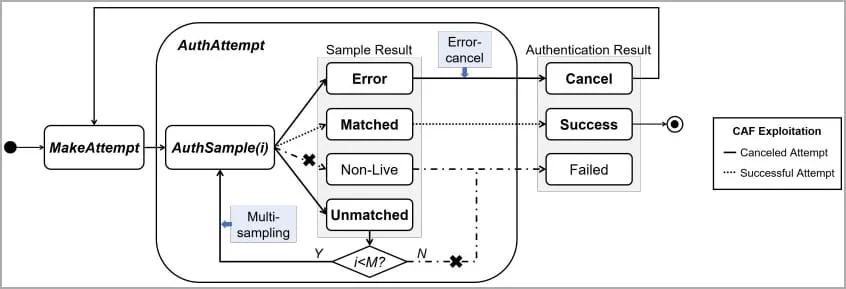

BrutePrint 介于指纹传感器和可信执行环境(TEE) 之间,利用 CAMF 漏洞来操纵智能手机指纹认证的多重采样和错误消除机制。因此不论是光学还是超声波指纹,在破解上都没有区别。

CAMF 在指纹数据中注入校验和错误,以在手机安全机制阻止之前停止身份验证过程。这允许攻击者在目标设备上多次尝试刷指纹,而手机保护系统不会记录失败的尝试,因此可以做到无限次尝试。

另一方面,MAL 漏洞使攻击者能够推断他们在目标设备上尝试的指纹图像的身份验证结果,即使后者处于「锁定模式」。

锁定模式是在一定次数的连续解锁尝试失败后激活的保护系统。在锁定「超时」期间,设备不应接受解锁尝试,但 MAL 有助于绕过此限制。

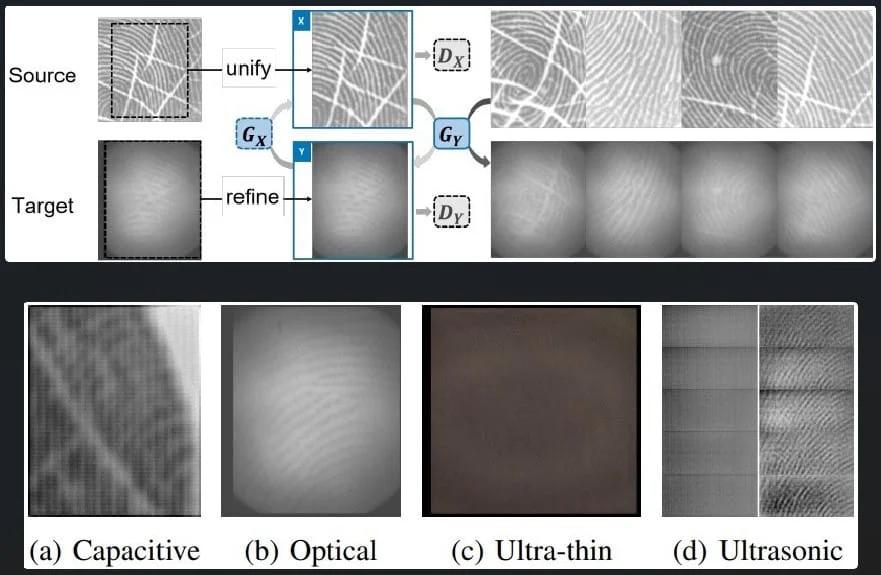

BrutePrint 攻击的最后一个组成部分是使用「神经风格迁移」系统,训练一个 AI 模型(CycleGAN 将数据库中的所有指纹图像转换为看起来像是目标设备的传感器扫描的版本。这使用于攻击的图像效果更好,获得了更高的成功机会。

安卓全军覆没,iPhone 坚挺

研究人员在 10 台安卓和 iOS 设备上进行了实验,发现所有设备都至少存在一个漏洞。

经过测试的安卓设备允许无限次指纹尝试,因此只要有足够的时间,暴力破解用户的指纹并解锁设备几乎都是可能的。

相对的,在 iOS 设备上,身份验证安全性要强大得多,可以有效防止暴力破解攻击。

虽然研究人员发现 iPhone SE 和 iPhone 7 易受到 CAMF 的影响,但它们只能将指纹试用次数增加到 15 次,这远不足以暴力破解机主的指纹。

对于涉及劫持用户指纹图像的 SPI MITM 攻击,所有测试的安卓设备均易受攻击,而 iPhone 再次可以挡住。

研究人员解释说,这是因为 iPhone 对 SPI 上的指纹数据进行了加密,因此在攻击的背景下,任何拦截都没有什么价值。

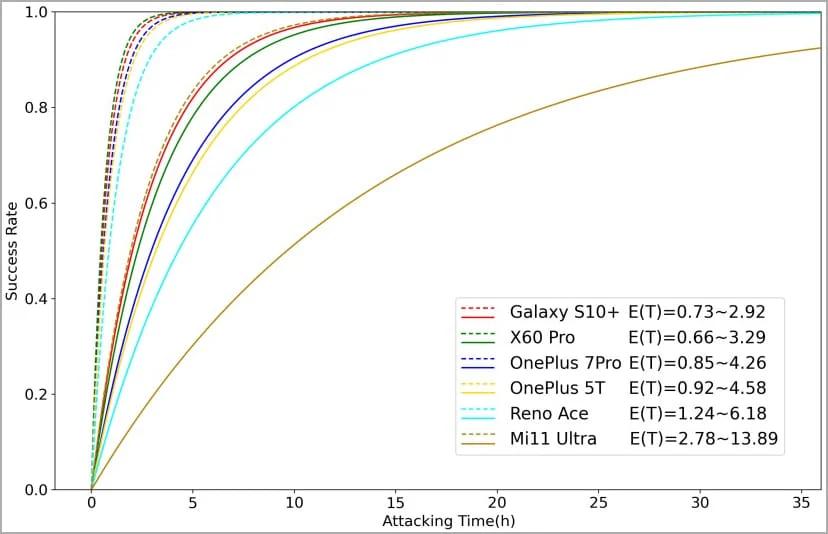

实验表明,当用户只注册了一个指纹时,针对易受攻击的设备成功完成 BrutePrint 所需的时间在 2.9 到 13.9 小时之间。而当在目标设备上注册多个指纹时,暴力破解时间会下降到仅 0.66 到 2.78 小时,因为生成匹配图像的可能性呈指数级增长。

结语

由于需要长时间访问目标设备,BrutePrint 似乎不是一种可怕的攻击。然而如果手机被盗,犯罪分子可能会利用这种机制解锁设备并提取有价值的私人数据。

此外,该攻击方法也可应用于其他生物识别系统。目前,研究人员表示希望能够通过与手机厂商、指纹传感器供应商合作共同减少此类威胁。

参考链接:

https://www.bleepingcomputer.com/news/security/android-phones-are-vulnerable-to-fingerprint-brute-force-attacks/